워드프레스 방화벽 Critical 경고

워드프레스 관리자 로그인을 해보니 알림판이 시뻘겋습니다?

치명적인 위협이 왜이렇게 증가한거죠?

일일 방문자수가 30명도 안되는 빈곤한 블로그인데 공격만 이렇게 받고 있다니 그냥 방치할 순 없습니다.

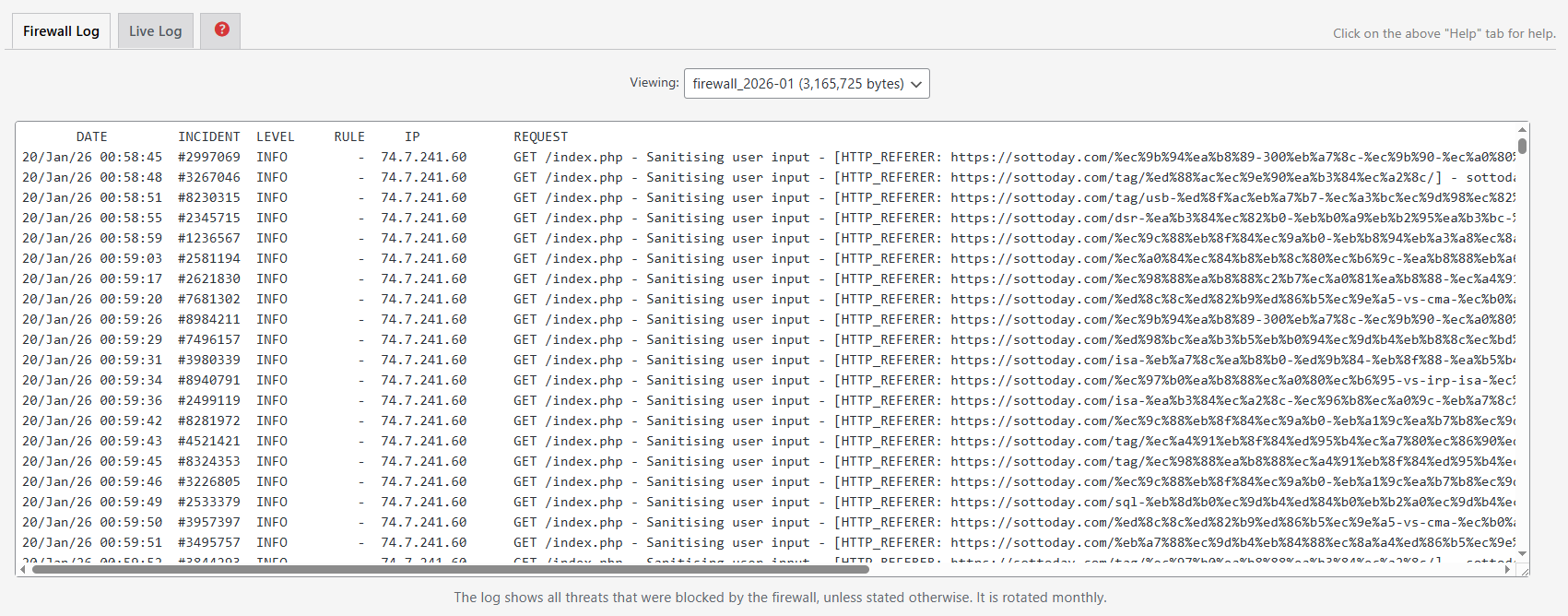

저는 NingaFirewall이라는 플러그인으로 방화벽 관리중인데 Logs 항목을 들어가보니 전혀 모르겠네요.

해당 로그들을 전체복사해서 제미나이의 도움을 받았습니다.

로그 내용을 자세히 분석해보니, 단순한 봇 스캔이 아니라 '악성 파일 업로드' 공격 시도가 확인되었습니다. 다행히 방화벽이 중요한 공격(CRITICAL)은 막아냈지만, 공격자가 뚫으려고 시도한 정황이 매우 구체적이므로 해당 IP 차단이 시급합니다.

Critical Blocked threats 로그 분석 결과

1. 가장 위험한 공격 (즉시 차단 필요)

로그 중간(11:25:30 경)에 CRITICAL로 표시된 내역이 가장 위험합니다.

- 공격자 IP: 222.122.17.178

- 공격 내용: POST /index.php를 통해 웹 쉘(Web Shell) 파일 업로드를 시도했습니다.

- 파일명: 1.php, 1.php.jpg (이미지인 척 위장), 1.asp

- 상태:

- 1.php, 1.php.jpg는 차단됨(Blocked): 방화벽이 파일 형식이 이상함을 감지하고 막았습니다.

- 1.asp는 업로드됨(UPLOAD - No action taken): 방화벽이 이 파일은 막지 않았을 수 있습니다.

- 워드프레스(PHP 환경) 서버라면 .asp 파일은 실행되지 않아 당장 해킹되진 않았겠지만, 서버에 쓰레기 파일이 남았을 수 있으니 삭제해야 합니다.

2. 관리자 페이지 로그인 시도

- 공격자 IP: 118.130.226.78

- 시간: 02:09, 23:28 등

- 내용: /wp-login.php 페이지에 접속하여 로그인을 시도하고 있습니다. (Brute Force 공격 의심)

3. 단순 과부하 유발 (스캔/크롤러)

- IP: 74.7.241.60

- 내용: INFO 레벨로 기록된 수많은 로그의 주범입니다. sottoday.com의 게시글 태그나 글을 아주 빠른 속도로 훑고 있습니다. 해킹 공격은 아니지만, 서버 속도를 느리게 할 수 있습니다.

Critical Blocked threats 대응 방법

- IP 영구 차단 (Block IP):

- 방화벽이나 보안 플러그인 설정에서 222.122.17.178 (파일 업로드 공격자)과 118.130.226.78 (로그인 시도자)을 즉시 차단 리스트(Blacklist)에 추가하세요.

- 서버 파일 점검:

- FTP나 파일 관리자로 접속하여 1.asp 또는 1.php 같은 파일이 index.php가 있는 경로(루트 폴더)나 업로드 폴더에 생성되었는지 확인하고, 있다면 즉시 삭제하세요.

- 관리자 페이지 주소 변경 (권장):

- /wp-login.php로 접속하는 공격이 많으므로, 보안 플러그인(예: WPS Hide Login 등)을 사용해 관리자 로그인 주소를 남들이 모르는 주소로 바꾸는 것을 추천합니다.

로그상 192.0.x.x 대역은 Jetpack (워드프레스 관리 도구)이므로 정상이니 차단하지 않으셔도 됩니다. 우선 222.122.17.178 차단부터 진행하시길 바랍니다.

워드프레스 IP 영구 차단 방법

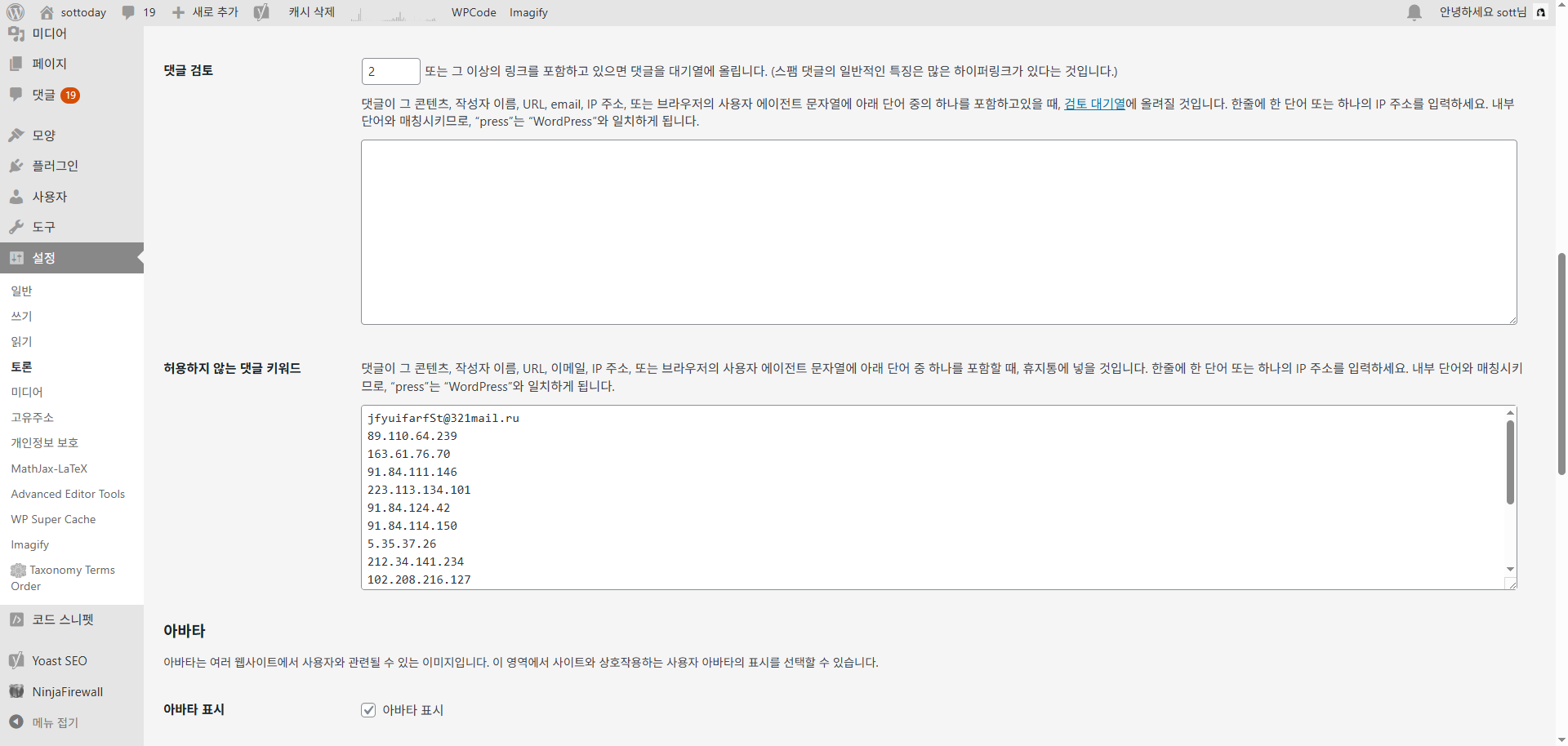

워드프레스 스팸댓글 IP차단하는 방법도 함께 소개하는게 좋겠네요.

관리자 페이지로 접속하셔서 [설정]-[토론]으로 들어가면 허용하지 않는 댓글 키워드 항목이 보입니다.

댓글이 그 콘텐츠, 작성자 이름, URL, 이메일, IP 주소, 또는 브라우저의 사용자 에이전트 문자열에 아래 단어 중 하나를 포함할 때, 휴지통에 넣을 것입니다. 한줄에 한 단어 또는 하나의 IP 주소를 입력하세요. 내부 단어와 매칭시키므로, “press”는 “WordPress”와 일치하게 됩니다.

워드프레스에서 IP를 차단하는 방법은 카페24에서 원천 차단할 수 있습니다.

해커가 내 블로그 문턱조차 밟지 못하게 서버 단계에서 막는 방법입니다.

- 카페24 호스팅센터 로그인 > [나의서비스관리] 접속

- 왼쪽 메뉴에서 [보안관리] > [특정IP 웹차단 설정] 클릭

- [차단 설정] 탭에서 아래 내용을 입력합니다.

- 차단 IP: 222.122.17.178 (악성 파일 업로드 시도범)

- 메모: 예) 해킹 시도 IP

- [추가] 버튼 클릭

- 똑같은 방법으로 118.130.226.78 (관리자 로그인 시도범)도 추가해 주세요.

PC 프로그램(알드라이브)으로 접속해서 범인 파일 삭제

웹FTP를 사용하고 싶었으나 카페24에서는 도무지 방법을 찾지 못해서 파일질라로 접속하였습니다.

워드프레스 공부하면서 설치했던 이력이 있죠.

[워드프레스 도전기 3편] 호스팅 서버에 워드프레스 설치하기

카페24는 워드프레스 자동 설치 기능을 제공합니다.워드프레스 자동 설치를 선택하면 언제나 현재 기준으로 최신 버전이 설치되지만 수동 설치를 하면 책의 실습 환경과 동일한 버전을 선택해

vintagemonday.tistory.com

해커는 보통 두 군데에 파일을 숨깁니다.

- 루트 폴더 (가장 바깥쪽 방):

- www 또는 public_html이라는 폴더를 클릭해 들어가세요.

- index.php, wp-config.php 같은 파일들이 있는 곳입니다.

- 확인: 여기에 뜬금없이 숫자 1.asp, 1.php 또는 a.php 처럼 이름이 아주 짧거나 이상한 파일이 있는지 보세요.

- 업로드 폴더 (창고):

- 경로: wp-content 폴더 더블 클릭 -> uploads 폴더 더블 클릭

- 확인: 여기에도 이미지가 아닌 .php, .asp 확장자를 가진 파일이 있는지 확인하세요.

발견하면 어떻게 하나요?

- 즉시 삭제: 마우스 오른쪽 버튼을 눌러 '삭제'하세요.

- 실행 금지: 절대 더블 클릭해서 열어보거나, 인터넷 주소창에 sottoday.com/1.asp 처럼 입력해서 접속하면 안 됩니다. (해커가 심어둔 명령이 실행될 수 있습니다.)

워드프레스(PHP 언어 기반)라서, 로그에 기록된 1.asp (ASP 언어 파일)는 서버에 올라갔더라도 작동하지 않았을 확률이 99%입니다. (윈도우 프로그램을 맥북에서 실행하려는 것과 같습니다.)

그래도 찝찝하니 청소한다는 기분으로 한번 쓱 훑어보고 지워주시는 게 가장 안전합니다.

저는 파일들을 엄청 뒤졌는데 수상한 파일이 안보이네요?

해커가 파일을 올리는 데 실패했거나, 보안 장비가 성공적으로 막아냈나봅니다.

방문자를 안올랐지만 경험치는 쌓인 하루였습니다.

'데이터와 코드 > 블로그수익화' 카테고리의 다른 글

| 블로그 다시 시작한지 20일 구글애드센스 실적점검을 해 보았습니다 (1) | 2026.01.24 |

|---|---|

| 사진 없이도 해결되는 IT 문제 15가지 총정리 (컴퓨터 오류 해결 모음집) (0) | 2026.01.22 |

| 바이브코딩으로 웹앱개발 그리고 수익화? (2) | 2026.01.15 |

| 쿠팡탈퇴 후 쿠팡파트너스는 뭘로 갈아타야하나? (2) | 2026.01.07 |

| 구글 애드센스 결제 계정이 해지되었습니다? (1) | 2025.06.20 |